保障物联网通信:探索MQTT 5.0的增强认证技术

在物联网的世界里,安全性是一个永远绕不开的话题。随着物联网设备的普及和应用的复杂化,传统的身份认证方法已经无法满足日益增长的安全需求。MQTT 作为物联网领域广泛使用的轻量级消息协议,其安全机制的升级显得尤为重要。在此背景下,MQTT 5.0 引入的增强认证机制为物联网安全通信提供了新的解决方案。

增强认证机制简介

增强认证是 MQTT 5.0 的一个重要特性,它通过引入更加安全的身份验证方法来提升通信安全性。不同于传统的用户名和密码验证,增强认证允许使用诸如SCRAM(Salted Challenge Response Authentication Mechanism)等多轮次的认证流程,大幅增强了认证过程的安全性。此外,增强认证还支持双向身份验证,即客户端和服务器可以互相验证对方的身份,进一步提高安全水平。

增强认证解决的问题

传统的密码认证虽然简单,但存在明显的安全弱点,最大的问题是密码在网络中的明文传输可能被窃听。即便使用加密通信,低版本的 SSL/TLS 仍可能因安全漏洞被攻击者利用,导致密码泄露。此外,密码认证无法实现服务端的身份验证,使得中间人攻击成为可能。

增强认证通过引入质询-响应机制,避免了密码的直接传输,即使通信被窃听,攻击者也无法直接获得密码信息。同时,通过客户端和服务端的互相验证,有效防止了中间人攻击。

常见的增强认证机制

DIGEST-MD5

DIGEST-MD5 是一种基于MD5散列算法的身份验证机制。它通过一次性的随机数(质询)和必要参数,要求客户端和服务器分别生成响应进行比较,以此验证身份。这种机制虽然比明文密码传输安全,但由于MD5算法本身的安全性已不再被认为是安全的,因此在安全性要求高的场景中,建议使用更安全的算法。

SCRAM

SCRAM 是一种更为安全的身份验证机制,它通过使用盐值(Salt)和迭代次数(Iterations),结合SHA-256或SHA-512等安全哈希算法,大大增强了密码的安全性。SCRAM 不仅防止了密码的明文传输,还通过服务端对客户端的证明过程,实现了双向身份验证。

Kerberos

Kerberos 是一种基于票据的认证机制,它通过引入可信的第三方(Kerberos服务器)进行身份验证。Kerberos 的优点在于能够实现单点登录(SSO),提高了使用便捷性的同时,也保证了较高的安全性。然而,Kerberos 的实现相对复杂,且对网络环境的要求较高。

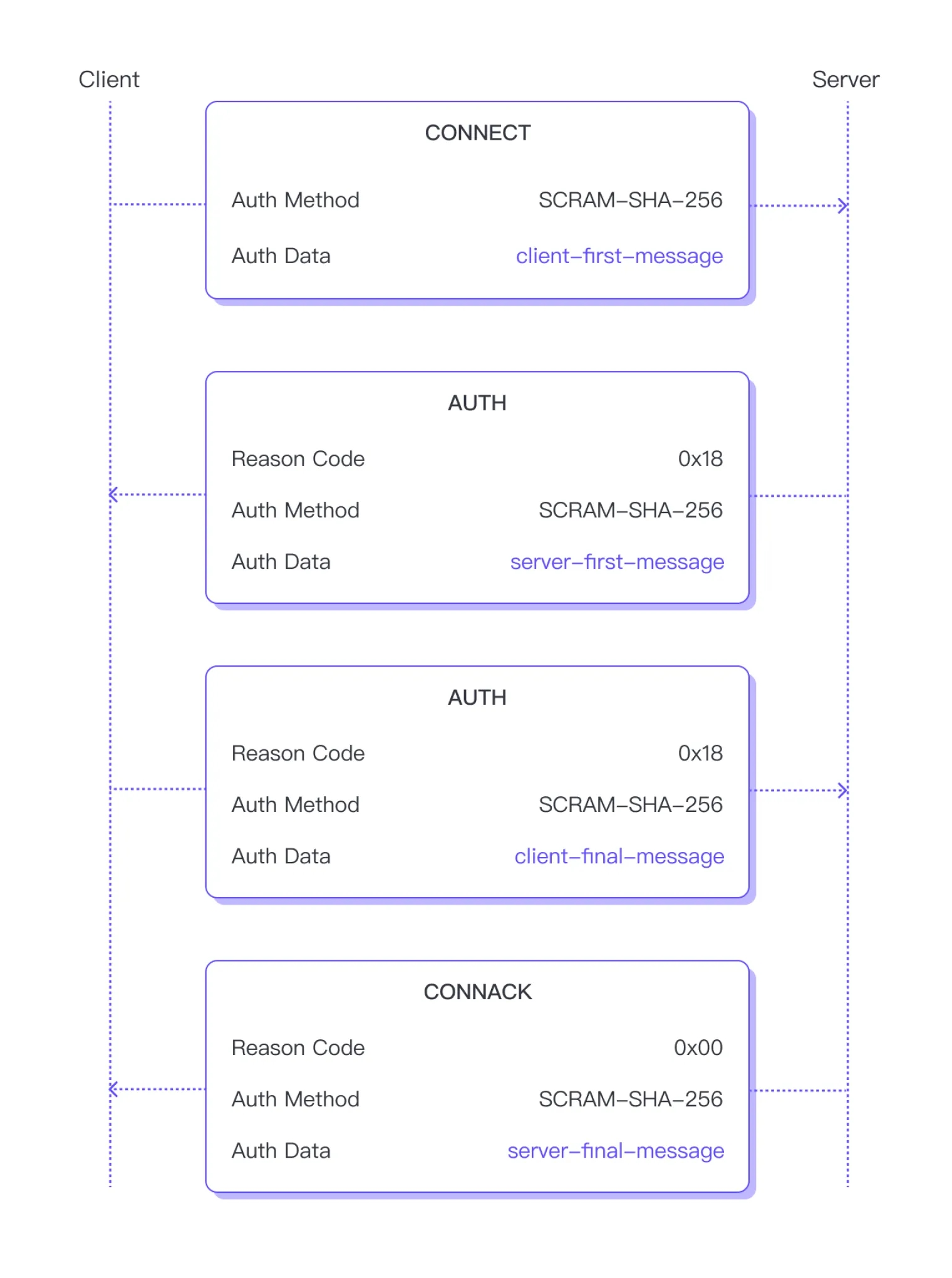

下面是增强认证在 MQTT 5.0 中的运作方式的概览:

认证流程的开始

- 客户端发送 CONNECT 报文:在连接到服务器时,客户端发送一个

CONNECT报文,该报文中包含了认证方法(Authentication Method)和可能的认证数据(Authentication Data)。这里的认证方法可以是“SCRAM-SHA-256”或其他支持的方法。 - 服务端回应 CONNACK 报文:服务端收到

CONNECT报文后,根据提供的认证方法决定是否需要更多的认证数据。如果需要更多数据,服务端会响应一个CONNACK报文,其中包含一个指示继续认证过程的代码(如 0x18,表示继续认证),或者如果一步就能验证完成,则直接返回认证成功或失败的响应。

多轮认证过程

- 使用 AUTH 报文进行多轮认证:如果认证过程需要多轮交换数据(如 SCRAM),则会使用

AUTH报文来进行。这一步中,服务端和客户端会根据具体的认证方法多次交换AUTH报文。- 服务端发送 AUTH 报文:服务端发送

AUTH报文,包含质询信息(如 SCRAM 中的盐值、迭代次数等)。 - 客户端回应 AUTH 报文:客户端根据收到的质询计算相应的响应,并通过

AUTH报文发送回服务端。 - 这一过程可能会重复进行多轮,直到认证过程完成。

- 服务端发送 AUTH 报文:服务端发送

认证的完成

- 认证成功或失败:一旦认证过程完成,服务端会发送一个

CONNACK报文,指示认证成功(通过 Reason Code 0x00 表示连接被接受)或失败(通过其他 Reason Code 指示失败原因)。如果认证失败,客户端应该断开连接。

SCRAM 需要传递四次消息才能完成认证。

- client-first-message

- server-first-message

- client-final-message

- server-final-message

结语

MQTT 5.0 引入的增强认证为物联网通信安全提供了强有力的保障。通过选择适合的增强认证机制,开发者可以根据自己的安全需求和场景,灵活部署高安全性的物联网应用。随着物联网技术的不断进步,增强认证无疑将成为保护物联网通信安全的重要工具之一。

回复